- Remove From My Forums

-

Общие обсуждения

-

Всем добрый день!

Создал уже тему в answers, потом понял что здесь будет правильней, продублирую сюда.На сервере уже n-ое колличество дней идут ошибки типа:

Получено сообщение об ошибке Kerberos:

в сеансе входа в систему DOMAIN.LOCALexchange$

Время клиента:

Время сервера: 10:36:27.0000 5/6/2014 Z

Код ошибки: 0x6 KDC_ERR_C_PRINCIPAL_UNKNOWN

Расширенная ошибка:

Область клиента:

Имя клиента:

Область сервера: DOMAIN.LOCAL

Имя сервера: krbtgt/DOMAIN.LOCAL

Имя целевого объекта: krbtgt/DOMAIN.LOCAL@DOMAIN.LOCAL

Текст ошибки:

Файл: e

Строка: d3f

Данные ошибки в данных записи.Ошибки сыпятся чуть ли не каждую секунду, перекопал ссылки как на русском, так и на английском — решения не нашёл =( Прошу помоч разобраться

-

Изменен тип

15 мая 2014 г. 7:28

-

Изменен тип

近期公司的電腦及伺服器陸續會出現無法登入的情形,訊息僅是告知密碼錯誤,而大部分的電腦在重開機後便能登入,其中一台伺服器則是要登本機帳號後,重新加退網域才能登入。

近期公司的電腦及伺服器陸續會出現無法登入的情形,訊息僅是告知密碼錯誤,而大部分的電腦在重開機後便能登入,其中一台伺服器則是要登本機帳號後,重新加退網域才能登入。

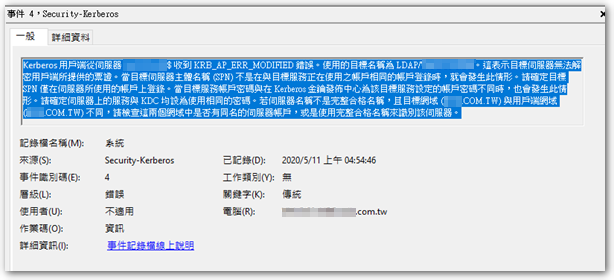

在檢查事件紀錄後,找到一項可能有相關的紀錄:

Kerberos 用戶端從伺服器 xxx$ 收到 KRB_AP_ERR_MODIFIED 錯誤。使用的目標名稱為 LDAP/xxx。這表示目標伺服器無法解密用戶端所提供的票證。當目標伺服器主體名稱 (SPN) 不是在與目標服務正在使用之帳戶相同的帳戶登錄時,就會發生此情形。請確定目標 SPN 僅在伺服器所使用的帳戶上登錄。當目標服務帳戶密碼與在 Kerberos 金鑰發佈中心為該目標服務設定的帳戶密碼不同時,也會發生此情形。請確定伺服器上的服務與 KDC 均設為使用相同的密碼。若伺服器名稱不是完整合格名稱,且目標網域 (xxx.COM.TW) 與用戶端網域 (xxx.COM.TW) 不同,請檢查這兩個網域中是否有同名的伺服器帳戶,或是使用完整合格名稱來識別該伺服器。

上網搜尋文章後,找到「Jason的電腦健身房」的 這篇 文章,解決方式是去重設事件紀錄中所提到的問題 DC 的 administrator 密碼 (machine account password)。另外在「MIS 的背影」的 這篇 文章下方的問答有網友提到,發生這個問題環境,好像是因為 DC 從 2003 升到 2016 後才遇到,而我們也是相同環境。就該網友提供的 微軟文章 來看,簡單來說是因為 2012 R2 以後的 Windows 是使用 AES 加密方式,但 2003 不支援;而 2012 R2 也不支援舊的 DES 加密方式所造成。而該文章的最新更新有提到後來已經有釋出 hotfix 檔,不過我實際要安裝時,會出現我環境不符合的訊息,因此我仍是以指令重設密碼的方式來解決,步驟如下:

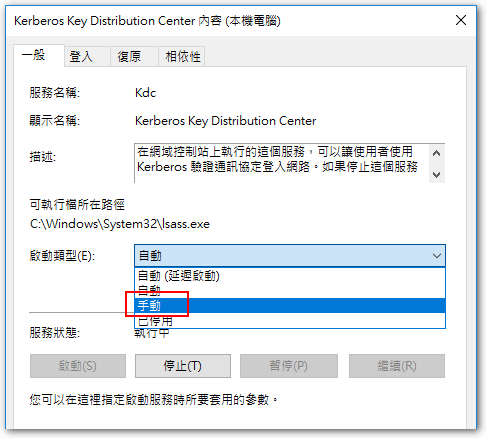

◎ 將目標 DC 伺服器上「Kerberos Key Distribution Center」服務的「啟動類型」改成 “手動”,接著重開機。

◎ 以系統管理員身分執行下列指令:

netdom resetpwd /server:DC電腦名稱 /ud:網域名稱administrator /pd:administrator的密碼

◎ 再次重開機,重開完將「Kerberos Key Distribution Center」服務的「啟動類型」改成 “自動” 即可。

另外,如果你的「網域功能等級」是 2003,而 User 作業系統是 Windows 8 以上,當 User 登入時出現密碼錯誤,而事件紀錄也跟上面描述的一樣,此應為兩者的版本差距過大的問題,可試著藉由提昇「網域功能等級」到 2008 以上來解決此問題。

【參考連結】

- Kerberos 用戶端從伺服器 XXX$ 收到 KRB_AP_ERR_MODIFIED 錯誤 | Jason的電腦健身房 – 點部落

- 無法使用網域帳戶登入Server (Event id 4)Kerberos 用戶端從伺服器 XXX$ 收到 KRB_AP_ERR_MODIFIED 錯誤 | MIS的背影

- It turns out that weird things can happen when you mix Windows Server 2003 and Windows Server 2012 R2 domain controllers | Microsoft Docs

- 如何使用 Netdom.exe 重設 Windows Server 網域控制站的機器帳戶密碼

- 目標帳戶名稱不正確,這應該是AD的問題目標帳戶名稱不正確,這應該是AD的問題 – iT 邦幫忙::一起幫忙解決難題,拯救 IT 人的一天

- Remove From My Forums

-

Общие обсуждения

-

Коллеги день добрый, подскажите что можно проверить?

Есть ферма Sharepoint есть лес в нем сайты Питер Москва Киев Ульяновск

Аутентификация kerberos отрабатывает отлично у пользователей Питера, а вот у пользователей Остальных сайтов постоянно запрашивает логин и пароль.

Куда можно посмотреть подскажите? что бы понять в чем трабл?

-

Изменено

Dedman2k3

16 мая 2017 г. 10:01 -

Изменен тип

Иван ПродановMicrosoft contingent staff, Moderator

2 июня 2017 г. 6:10

-

Изменено

Все ответы

-

Прежде всего,

включите протоколирование Kerberos на Sharepoint — может, что увидите сразу. Смотреть надо в журнале событий Система. Заодно полезно посмотреть этот же журнал на предмет ошибок Kerberos на том контроллере домена,

с которым работают пользователи (на контроллерах домена протоколирование Kerberos включено по умолчанию).Далее.

Про лес и сайты — это понятно. Но для аутентификации важнее логическая структура AD — домены. Домен у вас один на все площадки, или у них свои домены?

Если один на все площадки, то проверяйте репликацию между всеми контроллерами домена.

Если доменов несколько, то нужно проверить, что пользователям доступны контроллеры всех доменов по пути аутентификации (т.е. по цепочке отношений доверия в лесу). Полезным будет посмотреть (например, командой klist.exe)

наличие в кэше у пользователя билетов TGT на все промежуточные контроллеры после попытки обращения к Sharepoint. Имеет смысл проверить журналы событий на этих контроллерах на предмет ошибок Kerberos.

Слава России!

-

Изменено

M.V.V. _

16 мая 2017 г. 11:28

-

Изменено

-

Прежде всего,

включите протоколирование Kerberos на Sharepoint — может, что увидите сразу. Смотреть надо в журнале событий Система. Заодно полезно посмотреть этот же журнал на предмет ошибок Kerberos на том контроллере домена,

с которым работают пользователи (на контроллерах домена протоколирование Kerberos включено по умолчанию).Далее.

Про лес и сайты — это понятно. Но для аутентификации важнее логическая структура AD — домены. Домен у вас один на все площадки, или у них свои домены?

Если один на все площадки, то проверяйте репликацию между всеми контроллерами домена.

Если доменов несколько, то нужно проверить, что пользователям доступны контроллеры всех доменов по пути аутентификации (т.е. по цепочке отношений доверия в лесу). Полезным будет посмотреть (например, командой klist.exe)

наличие в кэше у пользователя билетов TGT на все промежуточные контроллеры после попытки обращения к Sharepoint. Имеет смысл проверить журналы событий на этих контроллерах на предмет ошибок Kerberos.

Слава России!

Большое спасибо за совет, буду сегодня шустрить проверять, по результатам отпишусь, что в итоге нашел.

-

есть вот такая ошибка на самом сервере WFE . видимо когда пытаюсь с сервера WFE запустить ЦА( ЦА находиться на sp01) ну и т.к. на сервере WFE не пускает не под каким логином и паролем в ЦА выдает вот такую

ошибку.. не совсем понятно что с ней делатьПолучено сообщение об ошибке Kerberos:

в сеансе входа в систему домен.RUsp01$

Время клиента:

Время сервера: 14:30:3.0000 5/16/2017 Z

Код ошибки: 0x19 KDC_ERR_PREAUTH_REQUIRED

Расширенная ошибка:

Область клиента:

Имя клиента:

Область сервера: домен.ru

Имя сервера: krbtgt/домен.ru

Имя целевого объекта: krbtgt/домен.ru@домен.ru

Текст ошибки:

Файл: e

Строка: d3f

Данные ошибки в данных записи.а ниже еще вот такая ошибка

Клиент Kerberos получил ошибку KRB_AP_ERR_MODIFIED с сервера sp02$. Использовалось целевое имя HTTP/sp02.домен.ru. Это означает, что целевому серверу не удалось расшифровать билет, предоставленный клиентом. Это возможно, когда

целевое SPN-имя зарегистрировано на учетную запись, отличную от учетной записи, используемой конечной службой. Убедитесь, что целевое SPN-имя зарегистрировано только на учетную запись, используемую сервером. Эта ошибка также может

возникать, если пароль целевой службы отличается от пароля, заданного для нее в центре распространения ключей Kerberos. Убедитесь, что пароли в службе на сервере и в центре распространения ключей совпадают. Если имя сервера задано не полностью и конечный

домен (домен.RU) отличается от домена клиента (домен.RU), проверьте эти два домена на наличие учетных записей серверов с одинаковыми именами или используйте для идентификации сервера полное имя.-

Изменено

Dedman2k3

16 мая 2017 г. 14:36

-

Изменено

-

Прежде всего,

включите протоколирование Kerberos на Sharepoint — может, что увидите сразу. Смотреть надо в журнале событий Система. Заодно полезно посмотреть этот же журнал на предмет ошибок Kerberos на том контроллере домена,

с которым работают пользователи (на контроллерах домена протоколирование Kerberos включено по умолчанию).на WFE включил протоколирование kerberos постоянные ошибки:

Получено сообщение об ошибке Kerberos:

в сеансе входа в систему domen.RUsp01$

Время клиента:

Время сервера: 8:0:3.0000 5/17/2017 Z

Код ошибки: 0x19 KDC_ERR_PREAUTH_REQUIRED

Расширенная ошибка:

Область клиента:

Имя клиента:

Область сервера: domen.ru

Имя сервера: krbtgt/domen.ru

Имя целевого объекта: krbtgt/domen.ru@domen.ru

Текст ошибки:

Файл: e

Строка: d3f

Данные ошибки в данных записи.Получено сообщение об ошибке Kerberos:

в сеансе входа в систему

Время клиента:

Время сервера: 8:0:0.0000 5/17/2017 Z

Код ошибки: 0x1b Unknown Error

Расширенная ошибка:

Область клиента:

Имя клиента:

Область сервера: domen.RU

Имя сервера: spsearch

Имя целевого объекта: spsearch@domen.RU

Текст ошибки:

Файл: 9

Строка: 12c5

Данные ошибки в данных записи.на контроллерах домена нету вообще ошибок, подобных тоже.

Далее.

Про лес и сайты — это понятно. Но для аутентификации важнее логическая структура AD — домены. Домен у вас один на все площадки, или у них свои домены?

домен один.

-

Изменено

Dedman2k3

17 мая 2017 г. 8:18

-

Изменено

-

Возможно, имеют место проблемы из-за MTU на каналах связи, меньших, чем стандартные 1500 для Ethernet.

Можно попробовать (хотя бы — для диагностики)

принудительно заставить Kerberos работать только по TCP.PS Померить MTU можно с помощью команды ping -f -l размер_пакета адрес.места.назначения : ищите максимальный размер_пакета, при котором ping ещё проходит. Для стандартного MTU для Ethernet размер_пакета

=1472 (28 байт съедает заголовок).

Слава России!

-

Возможно, имеют место проблемы из-за MTU на каналах связи, меньших, чем стандартные 1500 для Ethernet.

Можно попробовать (хотя бы — для диагностики) принудительно заставить Kerberos работать только по TCP.

PS Померить MTU можно с помощью команды ping -f -l размер_пакета адрес.места.назначения : ищите максимальный размер_пакета, при котором ping ещё проходит. Для стандартного MTU для Ethernet размер_пакета

=1472 (28 байт съедает заголовок).

Слава России!

cделал так на пользовательском пк включил логировнаие kerberos и принудительно работать через tcp

нечего кроме ошибки не нашел(

Получено сообщение об ошибке домен:

в сеансе входа в систему доменполльзователь

Время клиента:

Время сервера: 8:56:44.0000 5/18/2017 Z

Код ошибки: 0x19 KDC_ERR_PREAUTH_REQUIRED

Расширенная ошибка:

Область клиента:

Имя клиента:

Область сервера: домен

Имя сервера: krbtgt/домен

Имя целевого объекта: krbtgt/домен@домен

Текст ошибки:

Файл: e

Строка: d39

Данные ошибки в данных записи. -

Это может даже не быть ошибкой: в некоторых случаях клиент Kerberos начинает запрос TGT для без предварительной аутентификации, на что ему KDC (т.е. контроллер домена) возвращает ошибку с требованием аутентификации и дальше

всё работает нормально.Смотрите на клиенте (посредством klist), получает ли он билет Kerberos для службы Sharepoint при обращении к этому серверу.

Слава России!

-

Смотрите на клиенте (посредством klist), получает ли он билет Kerberos для службы Sharepoint при обращении к этому серверу.

Слава России!

ок, значит зашел на машину в московском офисе, там где не работает аутентификация

сделал klist purge

потому прописал klist, выдал Кешированные билетов 0

Запустил IE, ввел в адресную строку имя портала, у меня сразу запросил логин и пароль, нажал отмена, после снова в командной строке ввел klist пишет:

текущим идетификатором входа является 0:0x4097be6

Кешированные билеты : 0

Ок, думаю я. нету нечего т.к. не работает, беру машину питерскую там где работает аутентификация.

пишу также в начале klist purge.

открываю браузер ввожу имя портала, аутентификация проходит успешно все ок.

ввожу в командной строке klist пишет:

Кешированные билеты : 0

не совсем понятно почему и в том и в другом случае 0

куда дальше копать?

-

По поводу Kerberos — копать в сторону того, используется ли он у вас вообще при аутентификации на Sharepoint. Например, в событиях аудита успешных попыток входа на этот сервер посмотреть используемый протокол аутентификации. Потому

как у вас были выше сообщения, намекавшие на неверную настройку SPN, что препятствует использованию Kerberos.А по поводу запросов пароля (совсем забыл про это, посыпаю голову пеплом) — смотреть настройки безопасности IE: там по умолчанию ЕМНИП стоит автоматический вход (т.е. без запроса пароля) только в пределах местной

интрасети, а сайт в другой подсети обычно в неё не попадает. Используемый протокол аутентификации на это поведение IE не влияет.

Слава России!

-

По поводу Kerberos — копать в сторону того, используется ли он у вас вообще при аутентификации на Sharepoint. Например, в событиях аудита успешных попыток входа на этот сервер посмотреть используемый протокол аутентификации. Потому

как у вас были выше сообщения, намекавшие на неверную настройку SPN, что препятствует использованию Kerberos.хмм возможно вы правы, я что то где то упустил..

вот лог из журнала безопасности аудит успеха на WFE сервере взят, это когда питреской тачке пользователь аутентифировался на портале автоматически лог показывает через kerberos:

Вход с учетной записью выполнен успешно.

Субъект:

ИД безопасности:

NULL SID

Имя учетной записи:

—

Домен учетной записи:

—

Код входа:

0x0Тип входа: 3

Уровень олицетворения: Олицетворение

Новый вход:

ИД безопасности:

доменtemp2

Имя учетной записи:

temp2

Домен учетной записи:

домен

Код входа:

0x5B7348E

GUID входа:

{24670dde-adf0-babb-93b8-8f3f11bedea3}Сведения о процессе:

Идентификатор процесса:

0x0

Имя процесса:

—Сведения о сети:

Имя рабочей станции:

Сетевой адрес источника:

192.168.2.217

Порт источника:

55339Сведения о проверке подлинности:

Процесс входа:

Kerberos

Пакет проверки подлинности:

Kerberos

Промежуточные службы:

—

Имя пакета (только NTLM):

—

Длина ключа:

0Данное событие возникает при создании сеанса входа. Оно создается в системе, вход в которую выполнен.

Поля «Субъект» указывают на учетную запись локальной системы, запросившую вход. Обычно это служба, например, служба «Сервер», или локальный процесс, такой как Winlogon.exe или Services.exe.

В поле «Тип входа» указан тип выполненного входа. Самыми распространенными являются типы 2 (интерактивный) и 3 (сетевой).

Поля «Новый вход» указывают на учетную запись, для которой создан новый сеанс входа, то есть на учетную запись, с которой выполнен вход.

В полях, которые относятся к сети, указан источник запроса на удаленный вход. Имя рабочей станции доступно не всегда, и в некоторых случаях это поле может оставаться незаполненным.

Поле «Уровень олицетворения» задает допустимую степень олицетворения для процессов в данном сеансе входа в систему.

Поля сведений о проверке подлинности содержат подробные данные о конкретном запросе на вход.

— GUID входа — это уникальный идентификатор, который позволяет сопоставить данное событие с событием KDC.

— В поле «Промежуточные службы» указано, какие промежуточные службы участвовали в данном запросе на вход.

— Поле «Имя пакета» указывает на подпротокол, использованный с протоколами NTLM.

— Поле «Длина ключа» содержит длину созданного ключа сеанса. Это поле может иметь значение «0», если ключ сеанса не запрашивался.в шарике на веб приложении kerberos выбран:

setspn на учетку из под которой работает веб-приложение портала прописан

далее в iis kerberos настроен на сервере WFE:

А по поводу запросов пароля (совсем забыл про это, посыпаю голову пеплом) — смотреть настройки безопасности IE: там по умолчанию ЕМНИП стоит автоматический вход (т.е. без запроса пароля) только в пределах местной

интрасети, а сайт в другой подсети обычно в неё не попадает. Используемый протокол аутентификации на это поведение IE не влияет.хмм поу молчанию на всех пк в домене стоит:

получается, что то то похожее что вы описали.. просто у нас на питерском ADсайте допустим 1 подсети до 25 подсети, логинется автоматически на портал, а вот на ADсайте московском там с 26 подсети по 80 и в этих подсетях

как раз так не работает…

Слава России!

порекомедуйте пожалуйста как можно выяснить почему не работает kerberos ?? что я забыл…

-

Изменено

Dedman2k3

20 мая 2017 г. 17:41

-

Изменено

В некоторых случаях на вашем компьютере может отображаться отличный код ошибки, указывающий на ошибку сервера krb_ap_err_modified. Это означает, что. Причин возникновения той или иной ошибки может быть много.Чаще всего одновременная ошибка «KRB_AP_ERR_MODIFIED» означает, что вы могли приобрести публикацию Service Principal Name (SPN), точно SPN было добавлено в ошибочную учетную запись.

симптомы. «Клиент Kerberos получил ошибку аэропорта KRB_AP_ERR_MODIFIED от сервера host/myserver.domain.com. Это означает, что пароль, используемый для защиты билета службы Kerberos, отличается от пароля объектного сервера.

Прошлой ночью у меня возникла ошибка фокусировки на всех серверах предметов в функциональной ветке для важного специального подобъекта.

Другие поставщики-члены, находящиеся в реальной подсети, не только получают эти ошибки. Бывшие члены этих устройств (новая конфигурация)

работал нормально, когда ему было около 2-3 месяцев:

имя журнала: system

Источник: Microsoft-Windows-Security-Kerberos

Дата: 2013-09-10 02:47:27

Идентификатор события: 4

Категория задачи: нет

Уровень: Ошибка

Теги: Классика

Пользователь: Сервер

Описание:

нет данных

Компьютер: клиент Kerberos получил сообщение об ошибке KRB_AP_ERR_MODIFIED от сервера dc01$.

Используемое целевое имя оказалось cifs/dc01.local. Это означает, что вы видите целевой сервер

не удалось расшифровать билет, отправленный клиентом. Это может произойти в любое время, если целевое имя участника-сервера хостинга в Интернете (SPN)

вошел в систему с совершенно другой учетной записью, чем та, которая используется службой добычи. Убедитесь, что целевое имя участника-службы

зарегистрирован и, возможно, даже зарегистрирован только на учетную запись, которую использует наш конкретный сервер. Эта ошибка также может возникать высоко над целью.

Служба использует пароль для учетной записи службы адресов, который отличается от пароля службы распространения ключей Kerberos (KDC)

Имеет элемент коллекции для целевой учетной записи службы. Убедитесь, что большинство служб на сервере и KDC обновлены с использованием текущего пароля.

Если идентификатор сервера неполный, целевая арена (domain.local) должна отличаться от имени веб-сайта клиента (domain.local),

Ищите только веб-аккаунты с одинаковыми именами в некоторых из этих двух доменов или используйте полный термин для идентификации сервера.

Эти серверы на самом деле не направляют данные к контроллерам домена, а взаимодействуют с контроллерами домена на рабочем месте. Итак

KRB_AP_ERR_MODIFIED также Это конкретная ошибка обоих контроллеров домена, обычно жизненно важного офиса, а не конкретного ПК.

Как исправить ошибку Kerberos?

Разрешение. Чтобы решить эту проблему, обновите реестр на одном из этих компьютеров, участвующих в процессе проверки Kerberos, включая клиентские компьютеры. Мы рекомендуем вам обновлять каждую из ваших систем Windows, особенно если вашим пользователям по-прежнему необходимо повторно входить в несколько доменов или лесов.

Эффекты, которые у меня есть:

– не удалось подключиться по RDP (неверный логин и пароль)

– Служба знает, что у Relay on Kerberos Auth возникли проблемы

Как я могу использовать setspn?

Чтобы использовать setspn, вы должны указать setspn get из командной строки с повышенными привилегиями. Чтобы открыть командную строку с повышенными привилегиями, выберите «Пуск», щелкните правой кнопкой мыши «Командная строка» и выберите «Запуск от имени администратора». Примеры использования этого приобретения, которое мы рассмотрели, смотрите в разделе «Примеры». На самом деле почти не всегда необходимо менять SPN.

Так что, если я перезапущу сервер, в большинстве сумок все снова работает некоторое время. Я тоже знаю, если я очистил этот кеш

Цитаты Kerberos работают с Kerbtray.

Любые идеи, которые вполне могут вызвать проблему. Как уже упоминалось, это прошло для всех рядовых серверов этого типа подсети, начиная с

той же ночью. Всегда ничего не менялось 😉

<ул>

Как устранить ошибку Kerberos?

Разрешение. Чтобы устранить эту проблему, обновите определенный реестр на каждом компьютере, участвующем в процессе проверки подлинности Kerberos, включая обычные клиентские компьютеры. Мы рекомендуем вам обновить все ваши ценные системы Windows, особенно если вашим пользователям необходимо установить дрова из нескольких доменов или лесов.

Сегодня я заметил, что оператор домена, работающий под управлением Windows Server две тысячи восьмой версии R2, даже не открывает консоль управления групповыми политиками. Ошибка отображается как «Отказано в доступе». Консоль Active Directory открывается без дальнейших проблем.

Клиент Kerberos получил ошибку KRB_AP_ERR_MODIFIED от узла сервера / wss1. Домен. Зонированный. Это означает, что учетная запись, используемая в настоящее время для шифрования билета веб-сайта Kerberos, отличается от подписки на целевом сервере.

Другой контроллер домена в конкретном домене отлично работает на торговой площадке.

Как исправить событие с идентификатором 4?

В результате Microsoft упростит задачу для: Причина:Примечание. Учетная запись компьютера указана в каждом сообщении журнала событий.Разрешение:Удалите пустую учетную запись компьютера, создающую пользователей и компьютеры Active Directory.Контроль 1.Примечание. Klist.exe не входит в состав Windows Vista, Windows Server ’03, Windows XP или Windows 2000.

Событие с идентификатором 4 появляется в журнале событий типа сервера с проблемой и этим сообщением:

- Программа Kerberos получила одну конкретную ошибку KRB_AP_ERR_MODIFIED от устройства gnserver$. Используемое имя обработки будет ldap/gnserver.mydomain.local. Это указывает на то, что эксперты утверждают, что целевой сервер на рынке эффективно расшифровывал билет, предоставленный этим пользователем. Это может произойти, если рассматриваемое имя участника-сервера (SPN) зарегистрировано под фактором, отличным от того, который в настоящее время используется одной конкретной целевой службой. Убедитесь, что целевое имя участника-службы буквально зарегистрировано, а затем зарегистрировано только для фонда, который только что использовался сервером. Эта ошибка также может возникнуть, если целевая служба использует другой пароль ключа для программного обеспечения учетной записи pinpoint, чем тот, который используется этим центром распространения ключей Kerberos (KDC) для операции учетной записи объекта. Убедитесь, что служба, вероятно, находится на каком-то сервере, а KDC улучшен для использования текущего пароля. Если, как правило, имя сервера не совсем идеальное, но целевой домен (MYDOMAIN.LOCAL) отличается из-за того, что это поможет клиенту (MYDOMAINï »¿ domain.LOCAL), проверьте, идентичны ли какие-либо из этих учетных записей сервера в этот тип между двумя доменами или используйте полное определение, чтобы идентифицировать сервер.

В статье базы знаний показано, что затронутый объект компьютера удален из каталога. Однако, поскольку рассматриваемая объектная технология является подходящим контроллером домена, я не уверен, всегда ли это был лучший подход или нет.

Как мне вообще использовать setspn?

Чтобы использовать setspn, вы должны запустить все команды setspn из командной строки с повышенными привилегиями. Чтобы закрыть окна командой с повышенными привилегиями, нажмите «Пуск», щелкните правой кнопкой мыши «Командная строка» и выберите «Запуск от имени администратора». Примеры использования этой команды см. в разделе «Примеры». Как правило, недостаточно индивидуализировать SPN.

Почему я получаю сообщение об ошибке «Центр распространения ключей Kerberos не работает»?

Эта ошибка часто возникает, когда история изменения целевой службы отличается от пароля, оптимизированного в центре распространения ключей Kerberos для этой целевой службы. Убедитесь, что агентство на сервере и сам KDC все еще настроены.

Здравствуйте, помогите решить проблему.

Active Directory Domain Services блокирует всех пользователей сразу.

Системный логи:

Получено сообщение об ошибке Kerberos:

в сеансе входа в систему

Время клиента:

Время сервера: 4:9:11.0000 2/1/2016 Z

Код ошибки: 0x7 KDC_ERR_S_PRINCIPAL_UNKNOWN

Расширенная ошибка:

Сфера клиента:

Имя клиента:

Сфера сервера: Domain.local

Имя сервера: cifs/TYAKBW050

Конечное имя: cifs/TYAKBW050@Domain.local

Текст ошибки:

Файл: 9

Строка: f09

Данные ошибки в данных записи.

И таких ошибок очень много, для каждого пользователя отдельно.

Могу предоставить доп.информацию если это мало.

«Сказали что это из за вируса» Сервер проверял последний обновленным антивирусом Kaskersky и Kido Killer’ом » Были варианты что блокирует Касперский, отключил Касперский было снято все блокировки на пару часов и опять появились даже если Касперский был выключен.